шлюз Интернета или маршрутизатор он же роутер. Используется pfsense это то же самое что FreeBSD только уже все настроено и не надо танцевать с бубном.

Реклама Подключаем Акадо Бесплатно платить 270р потом и Внешний адрес (Обязательно с Теликом дают да еще бесплатно – бери ).

а вот надо. как же без танцев. в одну руку свечку а на другой кулак разжать и приближаясь к этой штуковине сказать магическое заклинание кшшш. Ну работай хорошо а этот уйди – только в блок питания не залезать пальцами а то там что то нехорошее написано по иностранному.

здесь вирус. и не в компьютере. сидим лучше дома и многим можно и удаленно поработать. Вторая причина – повышеный расход денег если например сказать интернетчикам 3 компьютера подключить и 2 ноутбука. А на работу подключаться надо так и так вот бумажка с паролем.. это надо еще роутер покупать тренднет какой то а он в коробке зюксель а надо киску и все купили а не подходит, каналы какие то не те и короче гранаты не той системы.

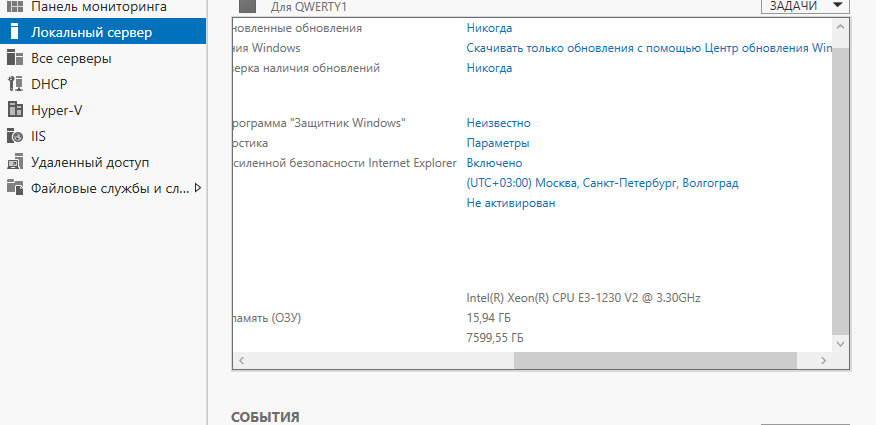

windows server 2019 hyper-v pfsense – nat firewall router vpn openvpn pptp l2tp и настроено все уже.

настройка по картинкам (распечатать в офисе).

На торрентах ищем сервер 2019 можно и 2016 – он устанавливается на новый компьютер, купить сначала флешку юсб на 16 и переписать туда скаченый файл исо – через программу руфус например. чтобы перевести на русски надо школьника позвать с 8 – 9 класса где была информатика. Даже не только сервер – можно windows 10 2018 – ltsc но не проверял. Самая интересная особенность этих программ что все работает даже если интернет по мобильному через 3g 4g – наконец то возможно работать там где есть покрытие сети мобильной а не только подключившись к проводам.

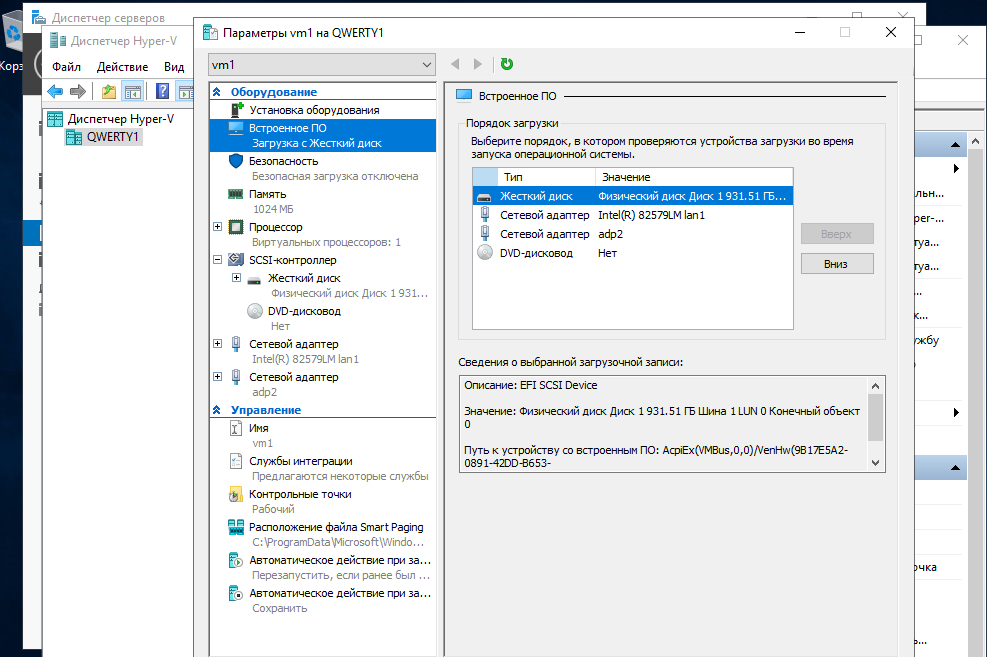

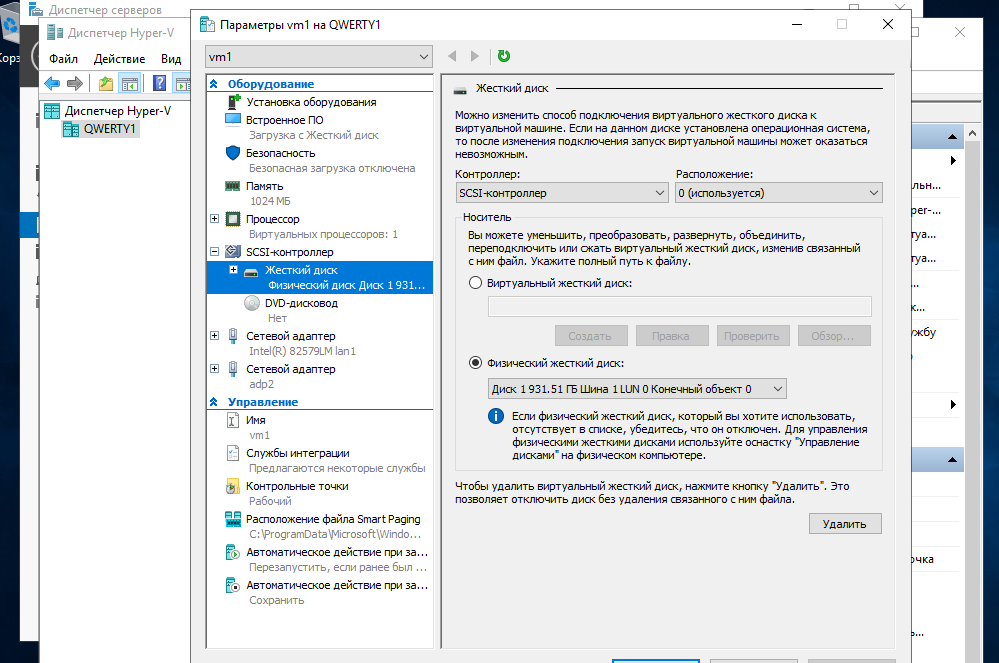

На новом компьютере зайти в настройки bios setup нажав при запуске f2 или del и там же можно выбрать настройку загрузки с флешки, может быть f8 f11 на первом экране. Лучше установить все настройки по умолчанию – обязательно должна быть включена виртуализация и все ядра процессора. Жесткий диск в компьютере – достаточно одного но лучше 2 , в описании настройка с двумя и это лучше по скорости работы, но можно установить программу и на один диск а второй будет в виде файла – виртуальный.

При покупке компьютера для маршрутизации выбираем чтобы на материнке было 2 разъема компьютерной сети , если нет то докупить плату адаптера pci1 10-100-1000 ethernet. и видеоплата не помешает.

Видеоплата сейчас нужна для дополнительных вычислений ускорения оболочки а не только для игрушек и всяких цифровых монет. На Линуксе Ubuntu странички интернета намного быстрее а на винде это же умеет Mozilla Firefox и немножко яндекс. Процессор достаточно 6 ядер intel 3400 или Ryzen , это сейчас техника быстро устаревает, не пойдет игрушка на слабом или школьная задача. * ubuntu 2020 xmrig mahjongg arduino сейчас есть просто в приложениях магазина windows.

Этой конфигурации хватит для офиса из 10 а то и 15 компьютеров или магазина.

* можно установить сразу pfsense без windows – тогда это будет только сервер.

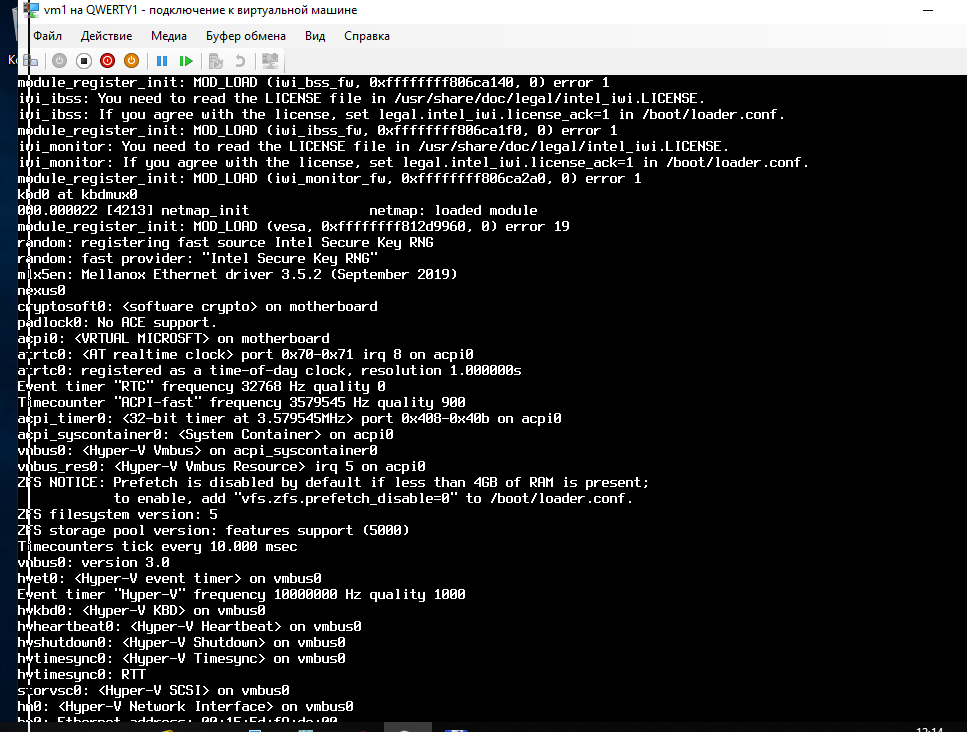

по шагам – сначала конечно устанавливается сервер или виндоуз и настраиваются все устройства, видеоплаты и сетевые адаптеры, если интернет по телефону то вайфай адаптер либо подключение по кабелю usb. Система загружается и интернет есть.

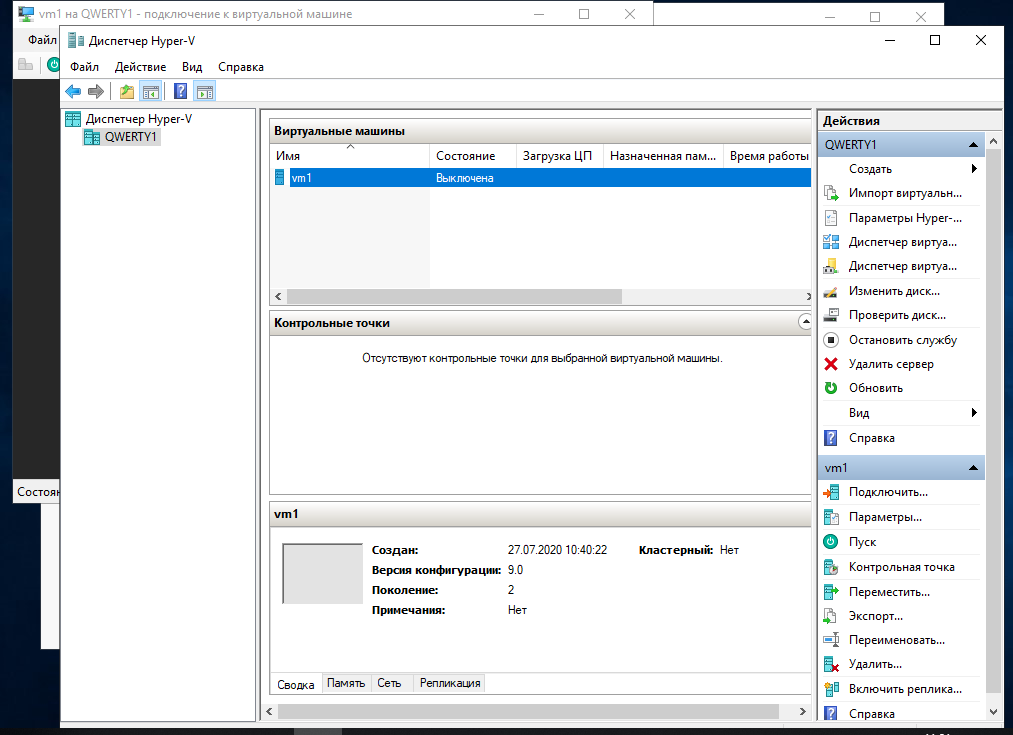

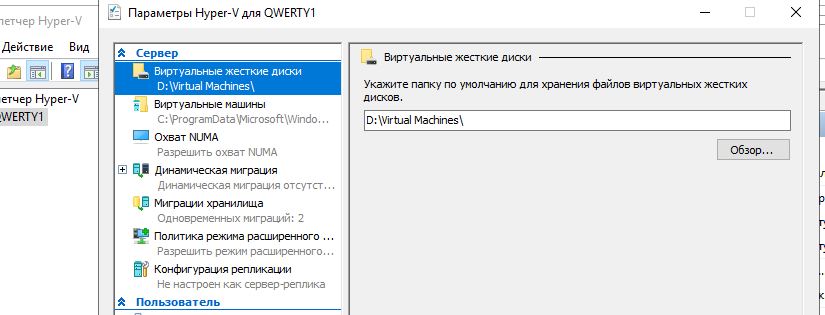

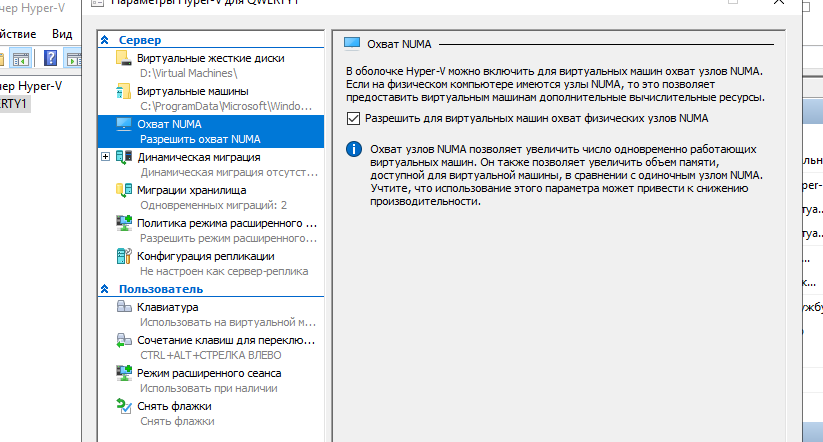

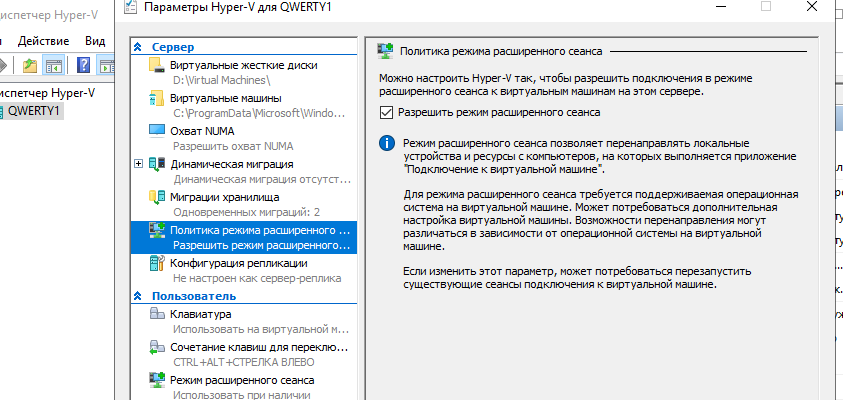

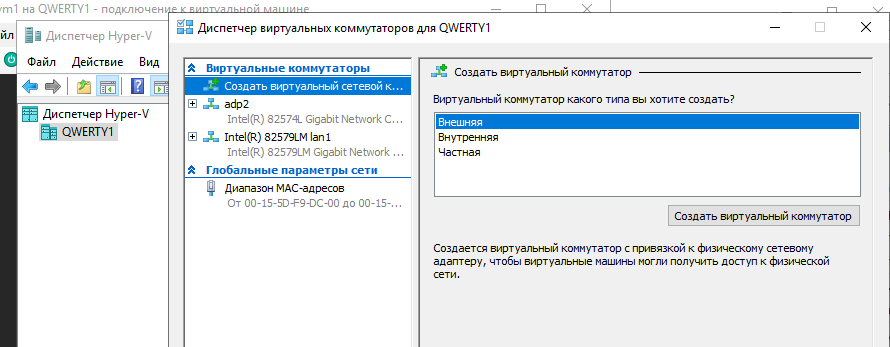

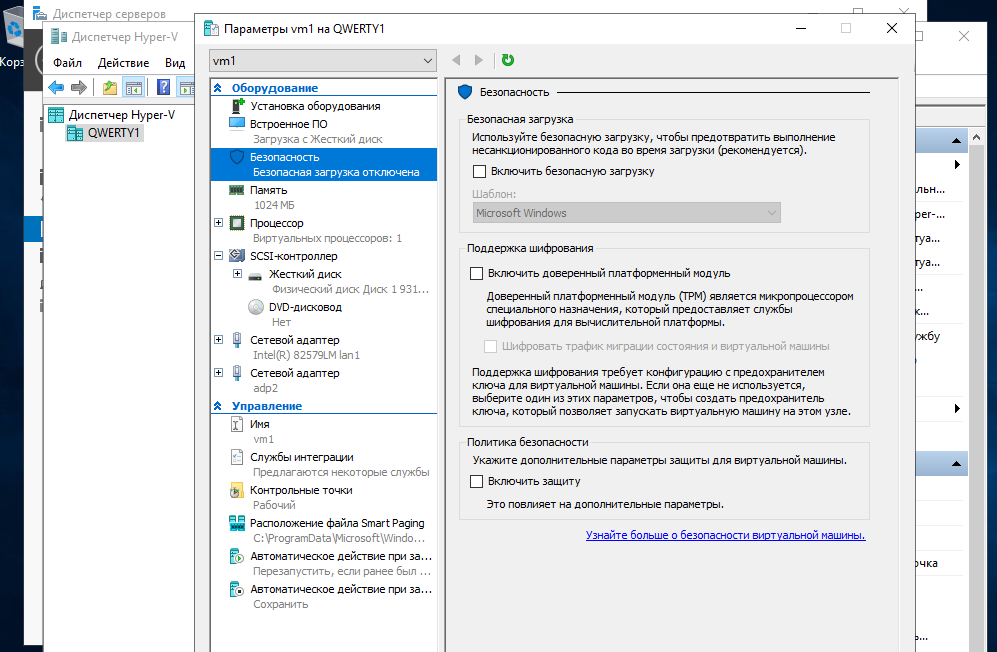

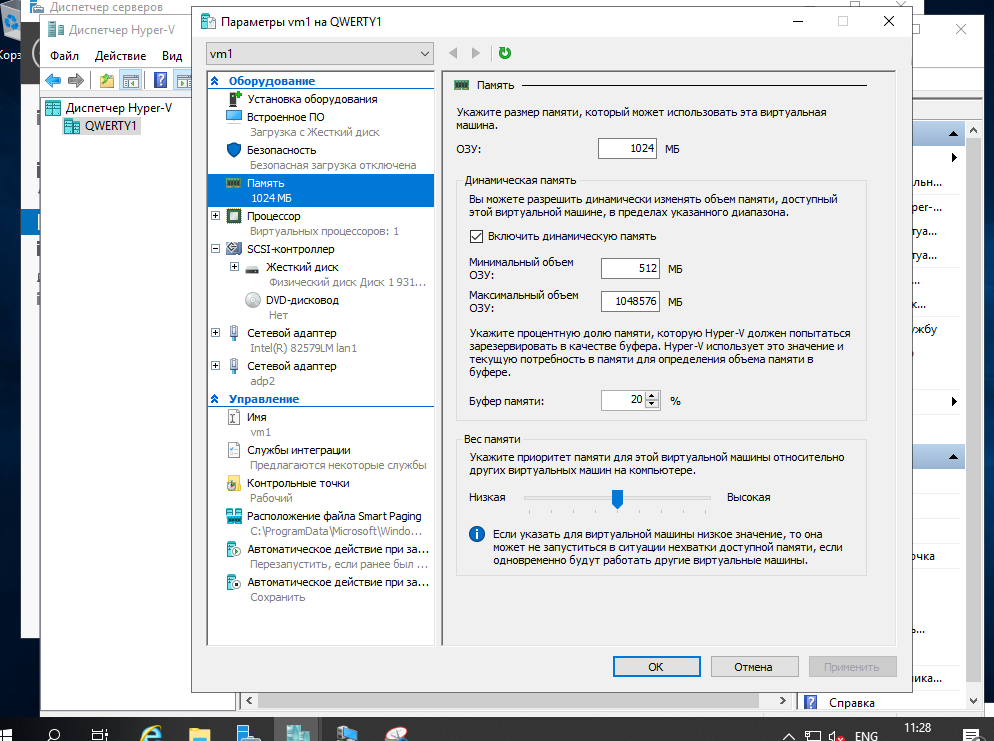

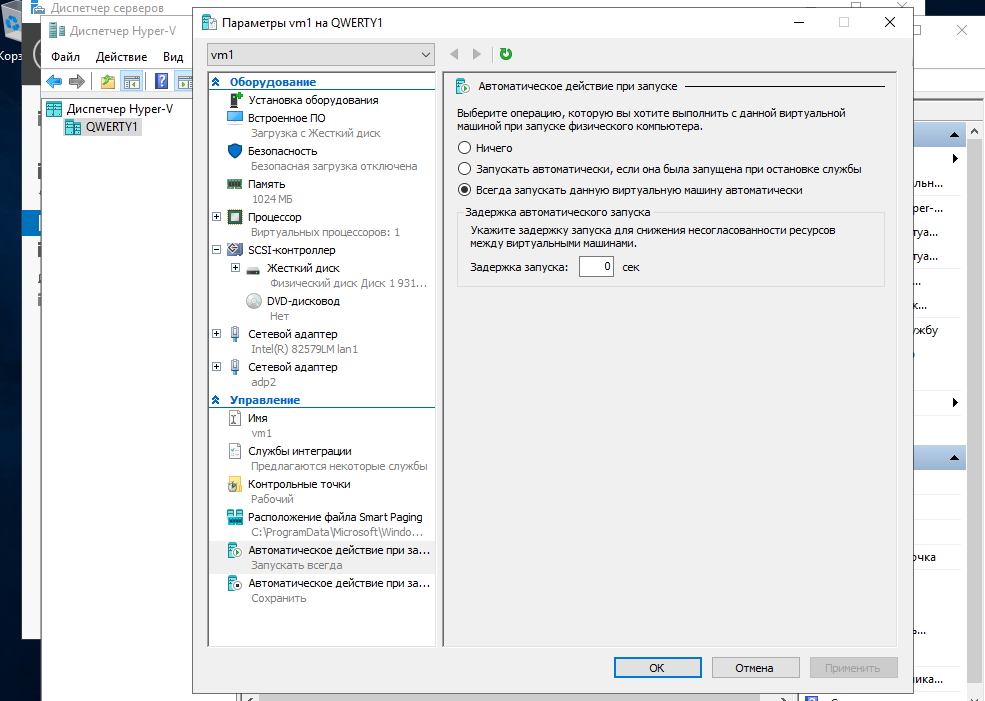

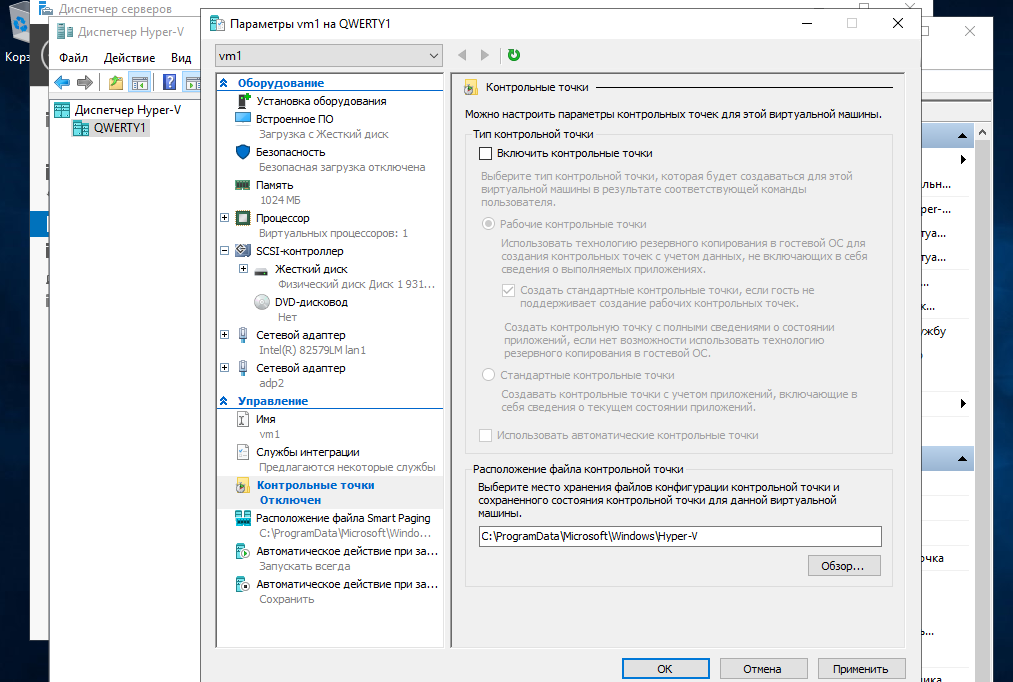

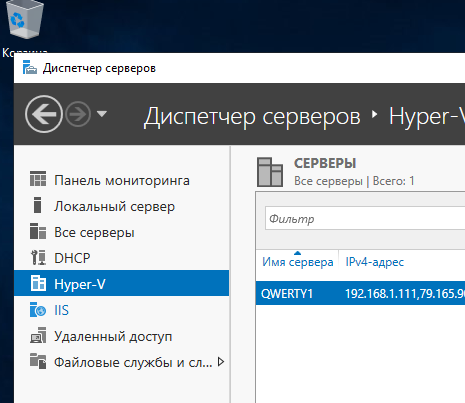

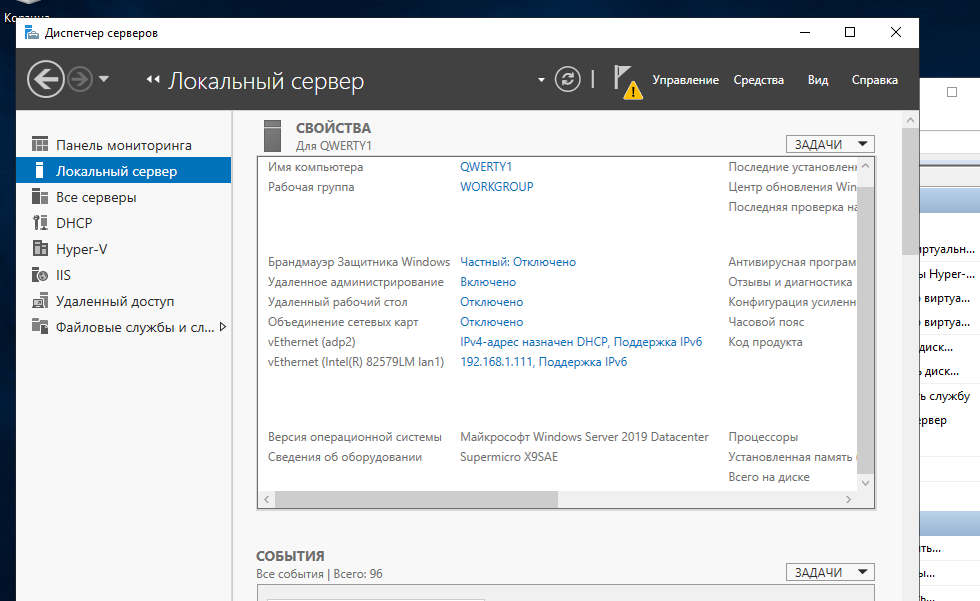

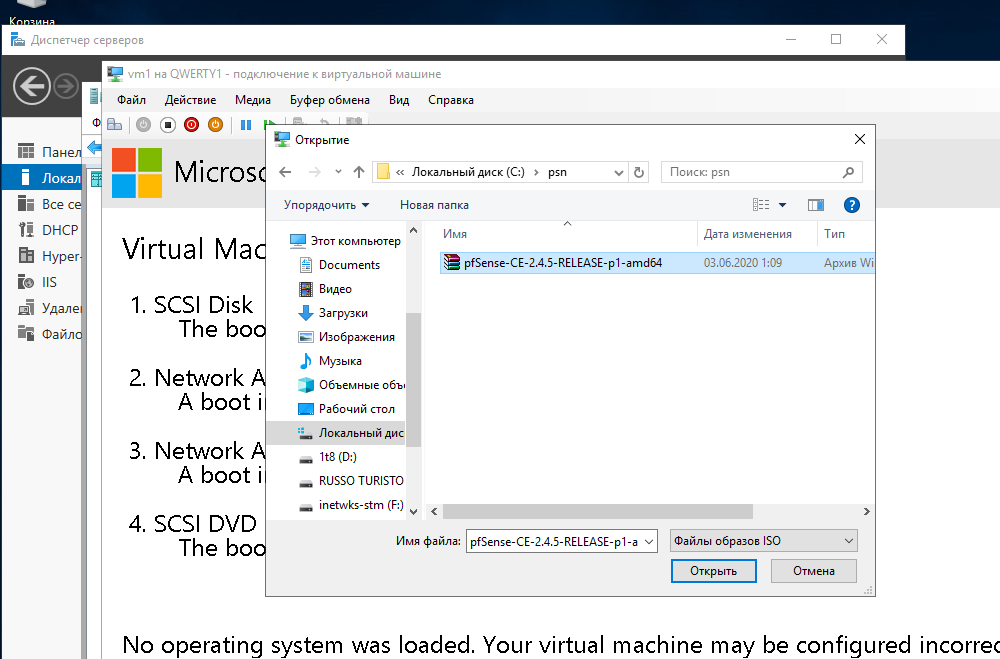

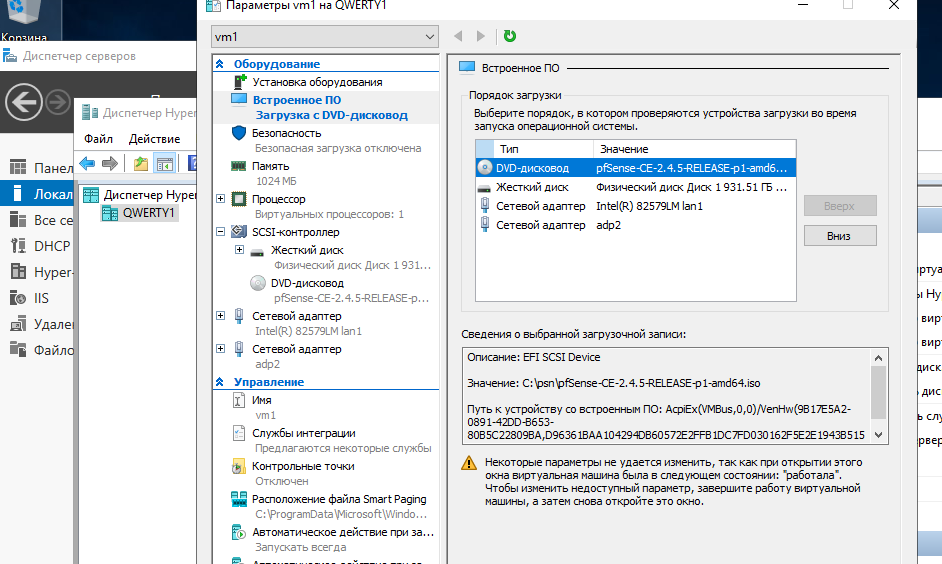

установка виртуальной машины – диспетчер hyper-v

если ошибки и никак не запускается а компьютер не старый – проверить еще раз настройки Байос материнки, включить виртуализацию в Advanced обычно на второй страничке сохранить и выключить -включить компьютер. Если опять никак- проверить что выделяется динамическая память, удален полностью виртуалбокс либо докер десктоп и можно удалить роль гипер -ви и после перезагрузки установить заново. Если и это не поможет – переустановить систему. Если процессор AMD то нужно ставить исправление специальное возможно , искать по коду ошибки на форуме или просто в Яндексе. Ну или попробовать virtualbox там даже проще, только пляска с бубном все равно потребуется, особенно если адаптер хьюлет пакард.

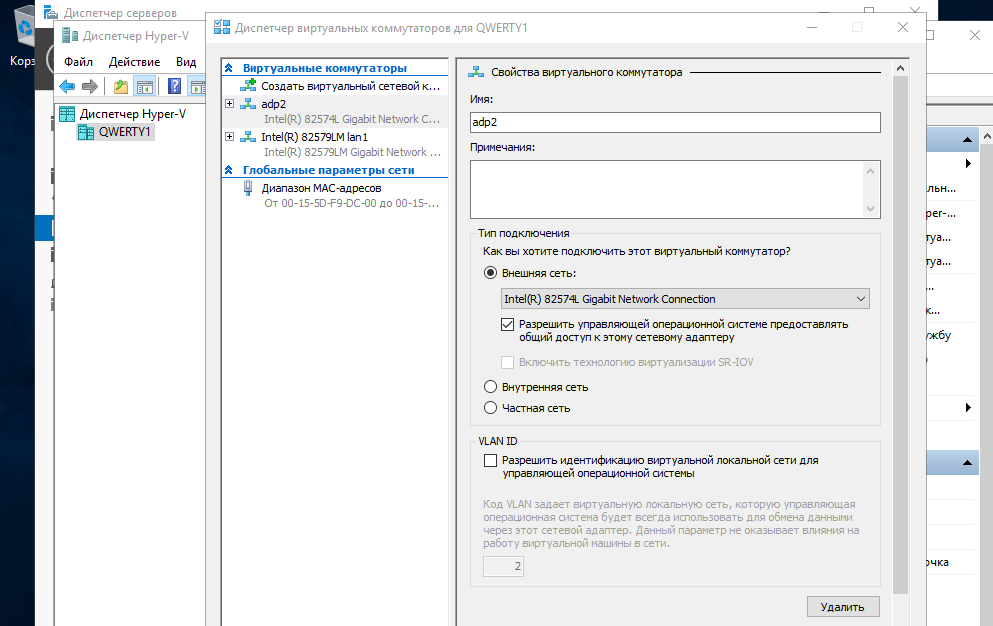

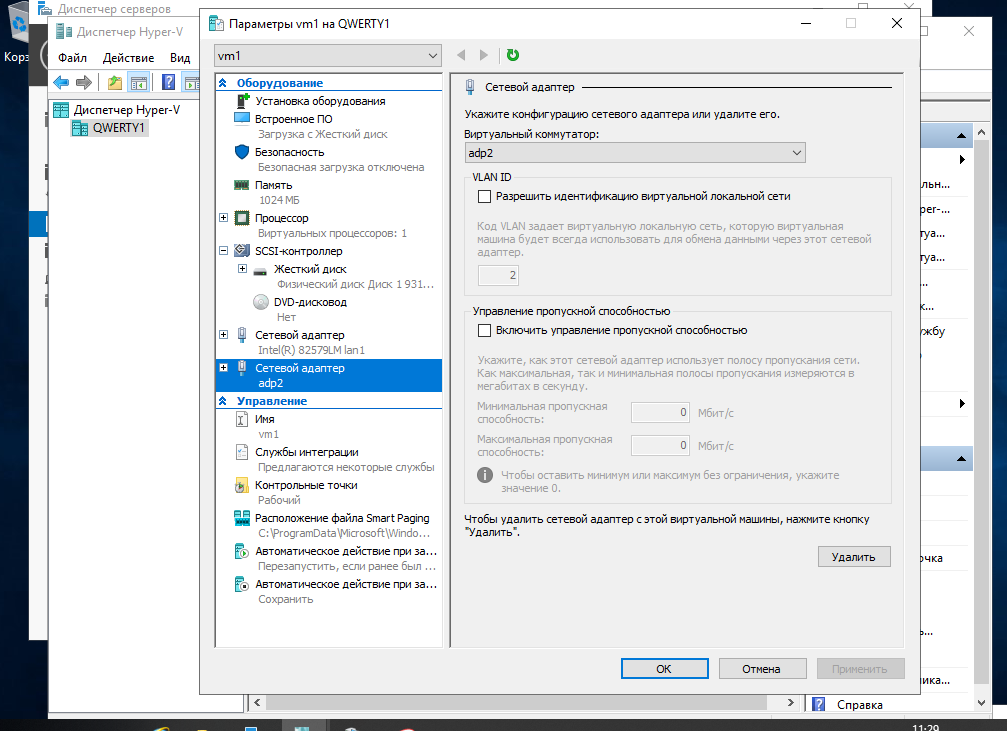

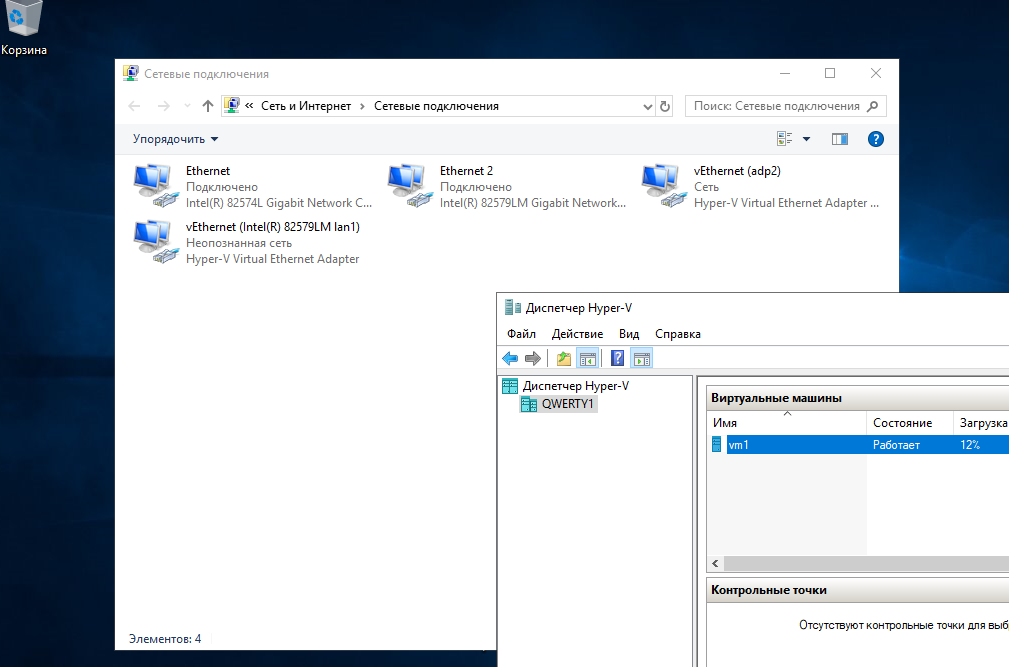

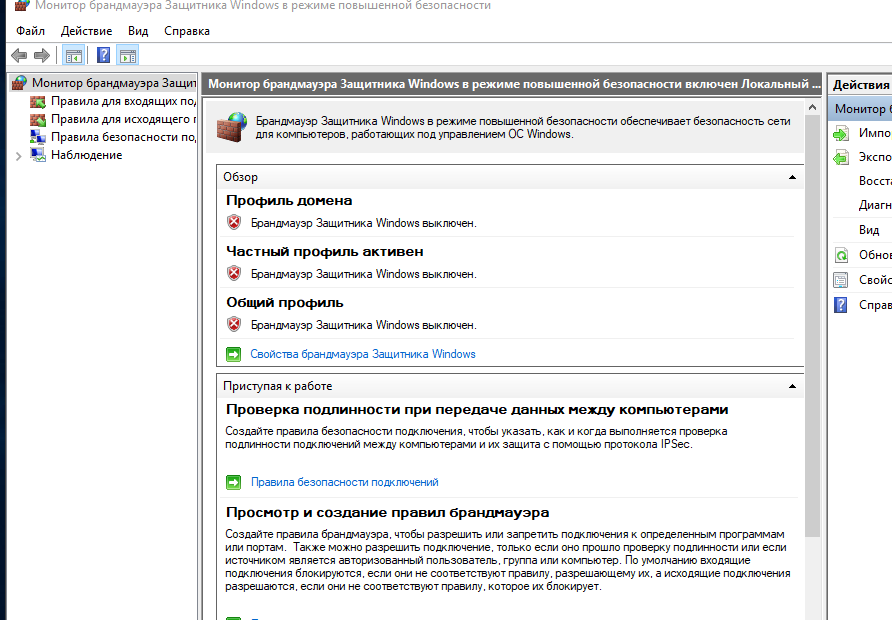

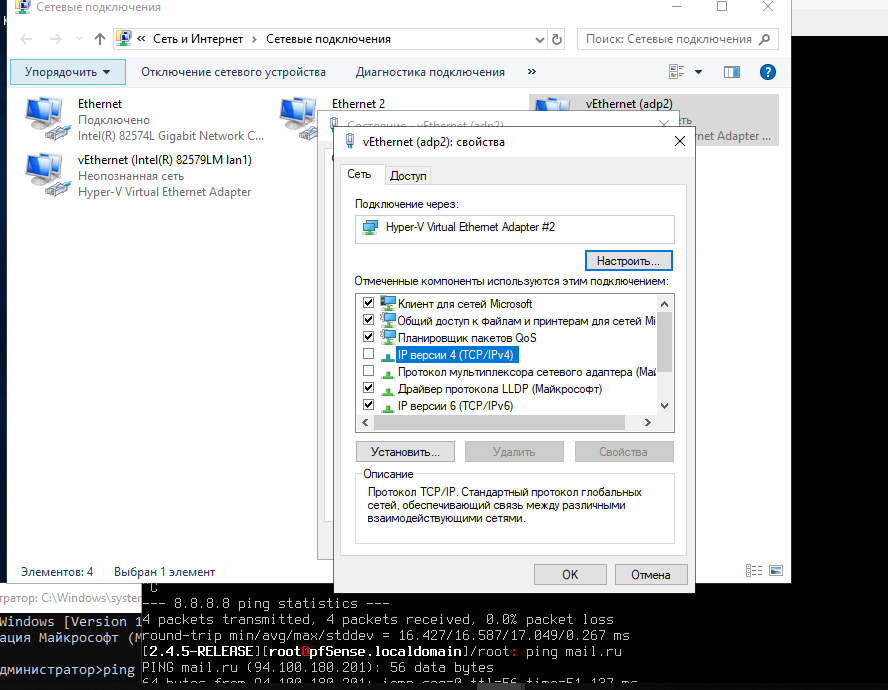

Важный момент и нужно делать с мышью и клавиатурой сидя за сервером, а не удаленно. (На виртуалбокс можно удаленно!) Адаптеры конфигурируются как внешние ((vbox – enable all то же самое) и вместе с 2-мя физическими делаются 2 виртуальных с тем же назначением. И после настройки со всех кроме одного виртуальног отключается протокол tcp4 – он передается только через виртуальную машину pfsense а остается на хосте то есть на сервере виндоуз на одном виртуальном адаптере который как бы локальная сеть у сервера. И там будет новый адрес айпи, полученый у pfsense, там в настройках dhcp сервер который сам раздает адреса компьютерам в сети. На реальных адаптерах которые на материнке остается только драйвер виртуального коммутатора, а протоколы сетевые можно и нужно отключить.

- интернет если провод подключается в один физический конечно адаптер а локальная сеть к другим компьютерам в другой.

- телефон подключается через кабель (или вайфай) и этот адаптер так же как интернет.

выбор между настоящим диском или виртуальным. Для ускорения оба диска ssd. Данные и файлы хранятся на магнитном и с копией на другом – лучше на внешнем и на полочке. Надежнее на zfs.

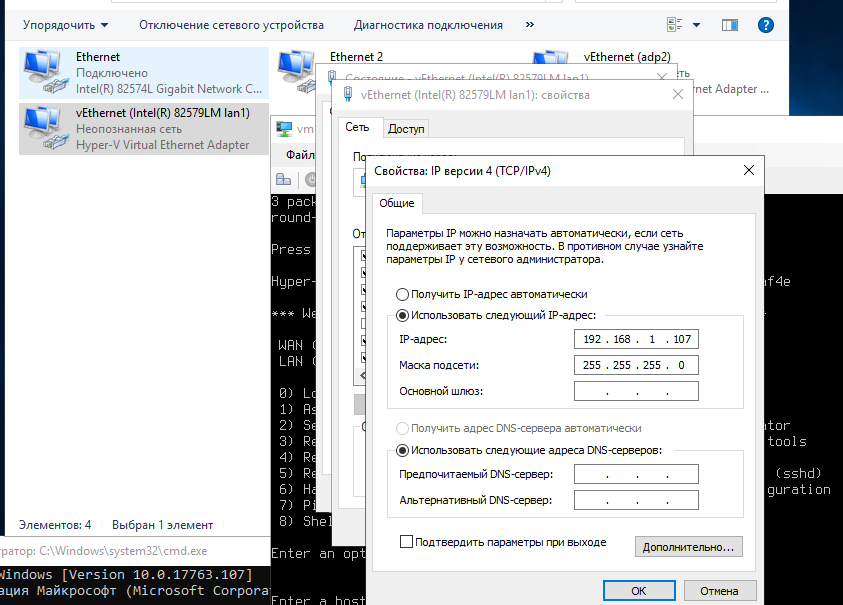

Это адаптер интернета. После настройки он приходит только на виртуальную машину. А там получается так же как на обычной – автоматически или постоянный адрес и шлюз а может и vpn подключение.

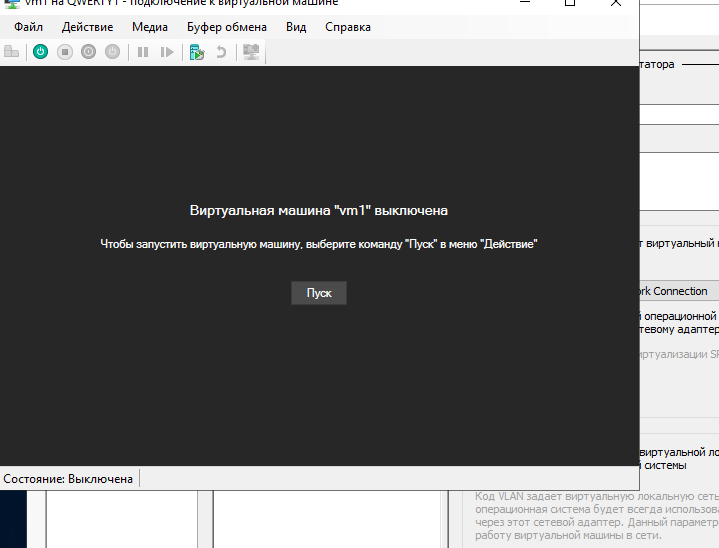

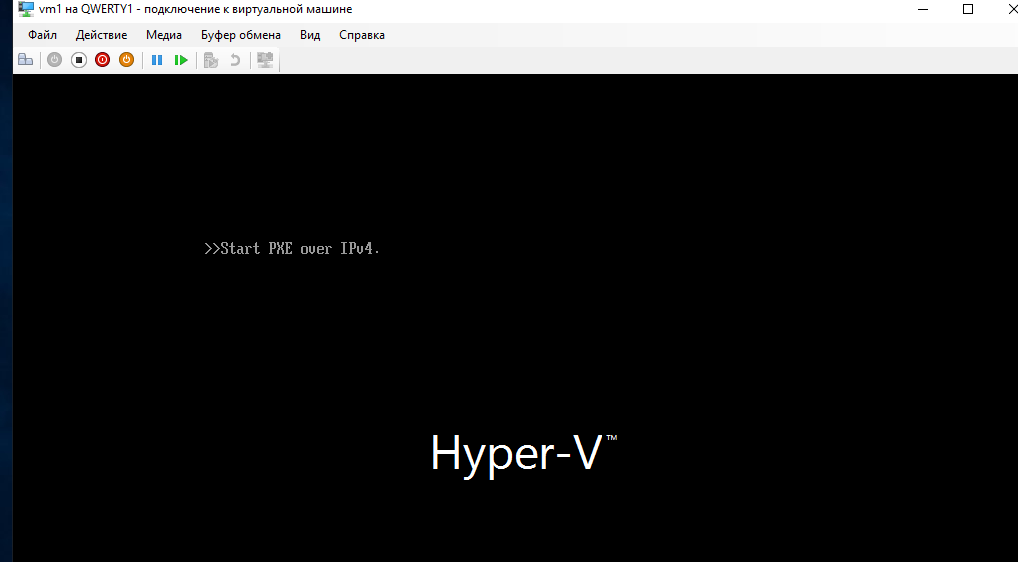

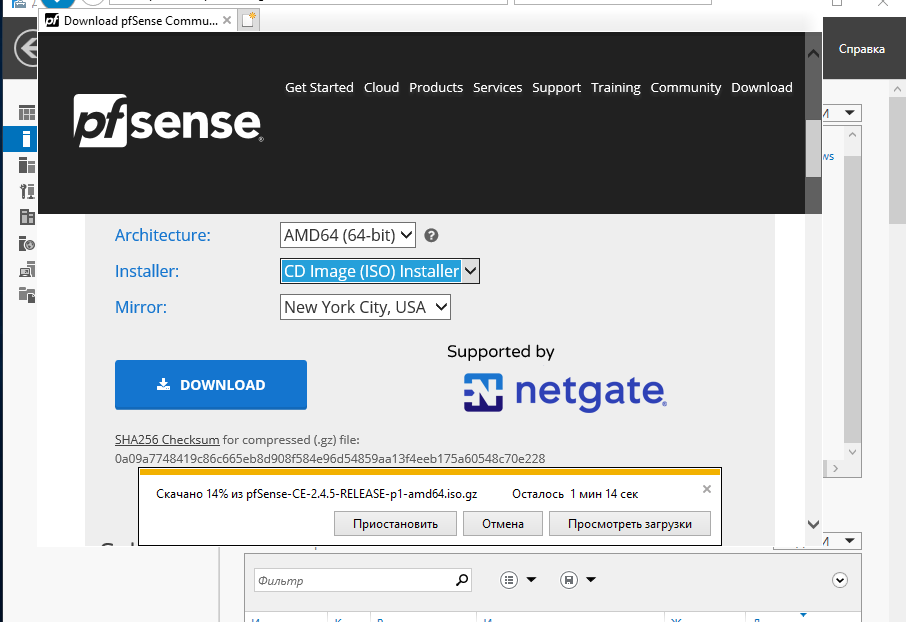

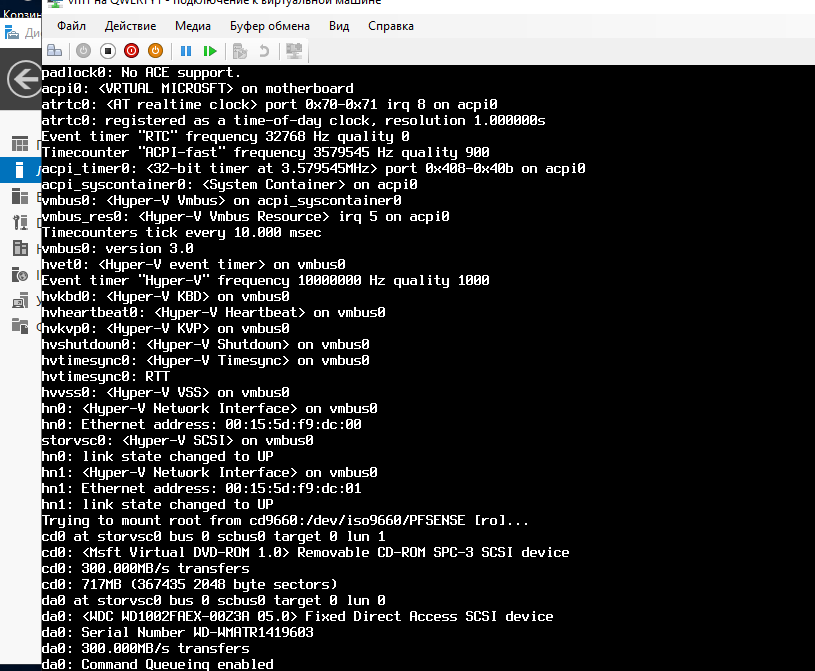

Запускается но нет системы – не установлена пока.

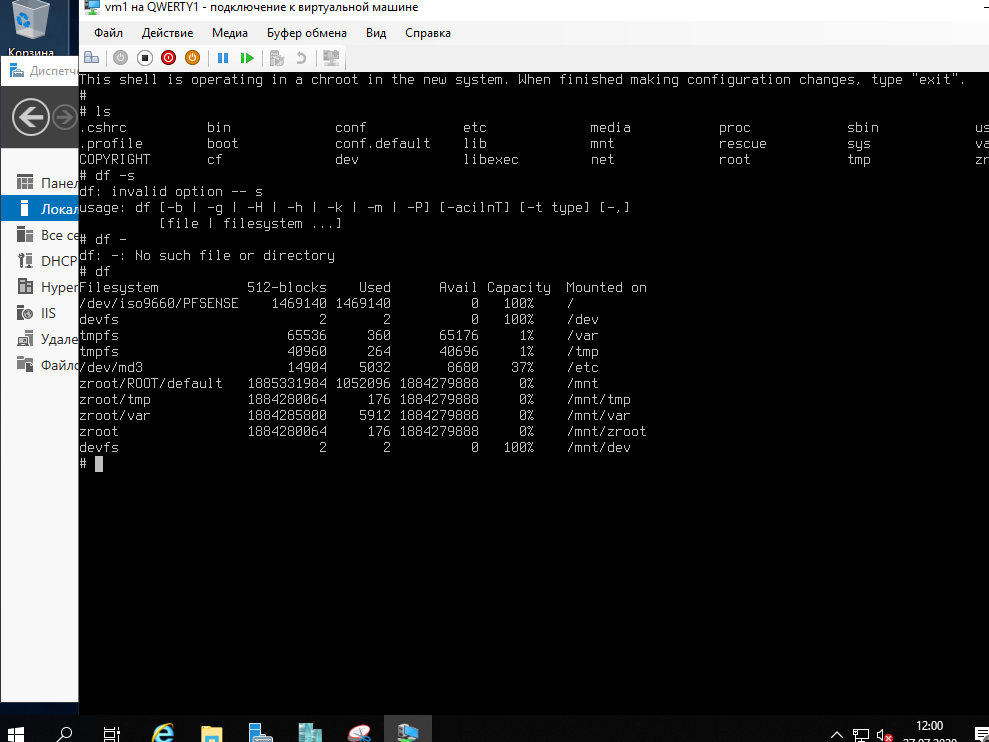

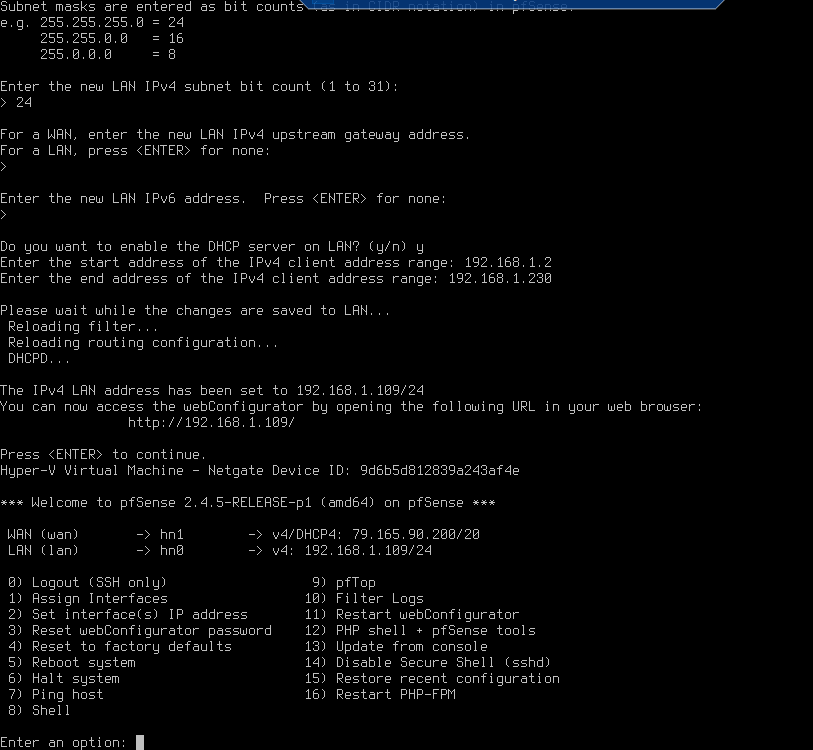

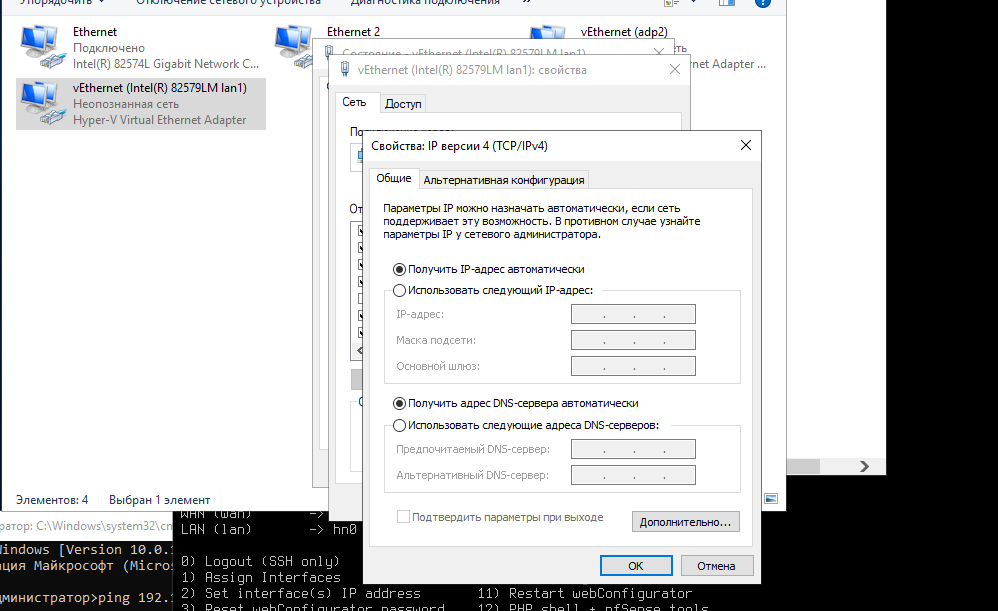

на сервере (хост) только 1 адрес vEthernet lan1 авто – получение через dhcp от виртуалки с pfsense

lan1 переносится внутрь виртуалки после ее установки – здесь отключается протокол и снимается галочка с tcp4 а там настраивается на втором внутреннем адаптере и через него всем раздается интернет. (на других компьютерах адрес шлюза 1.111)

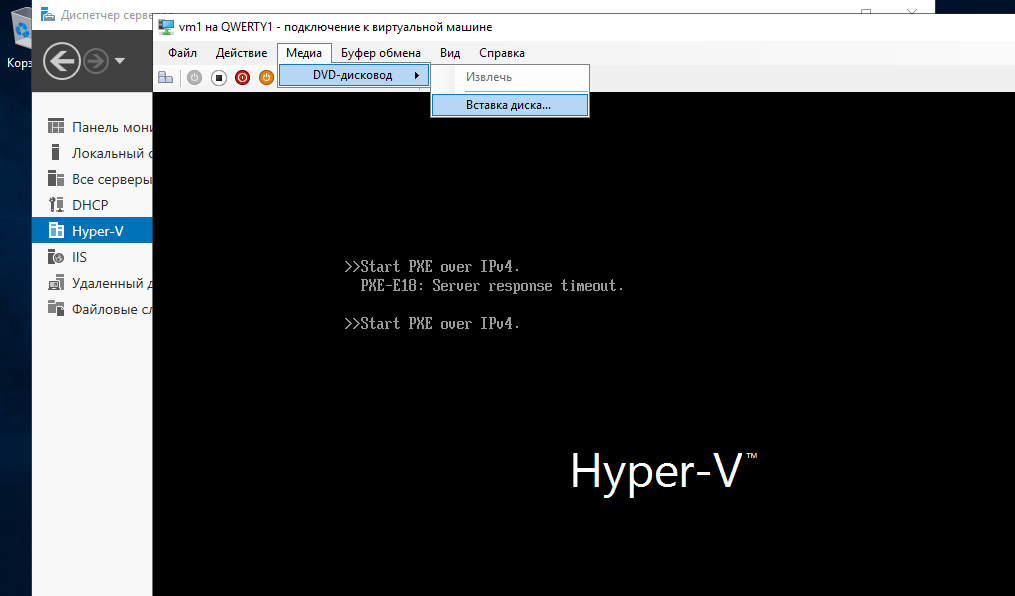

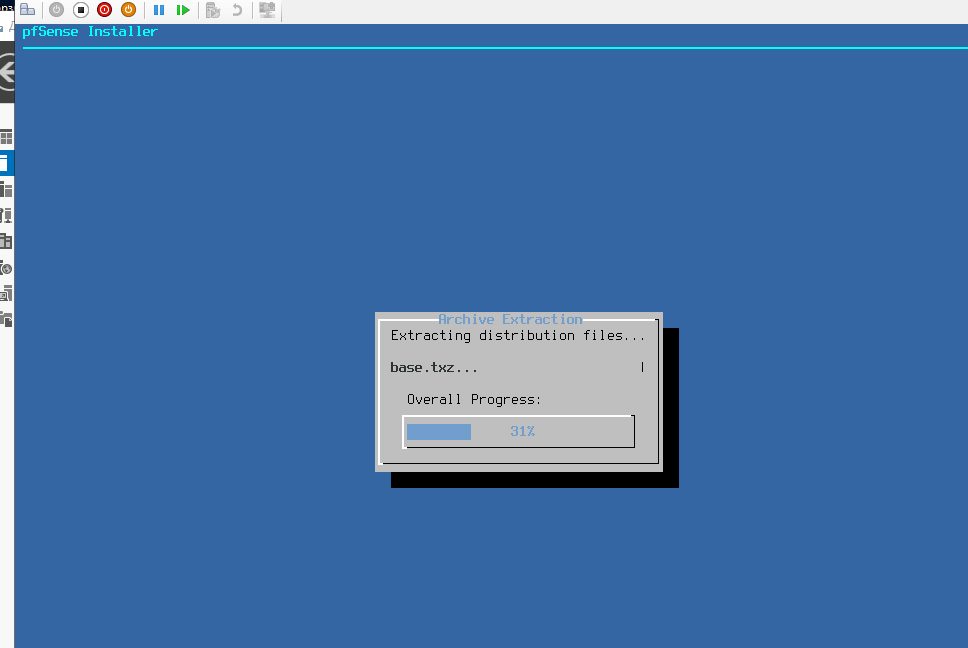

загрузка образа диска – выключить виртуалку кнопочкой сверху и включить

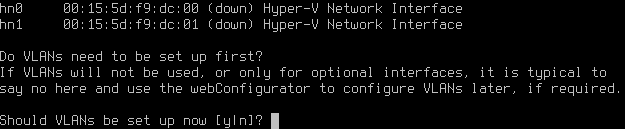

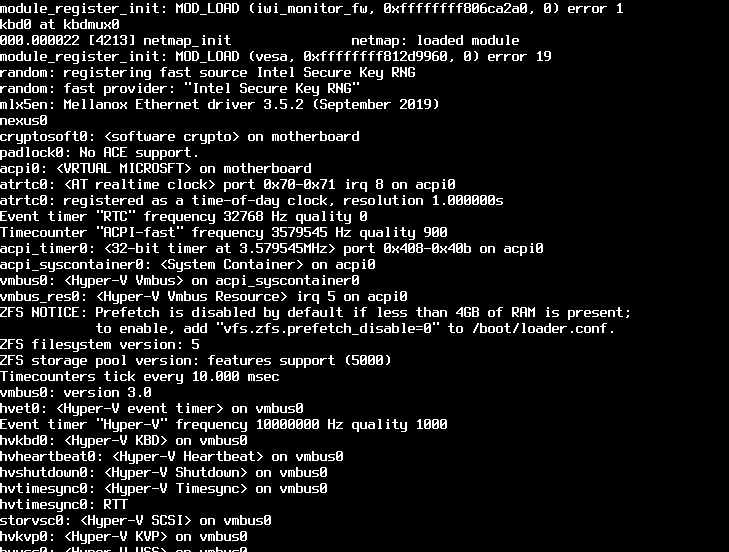

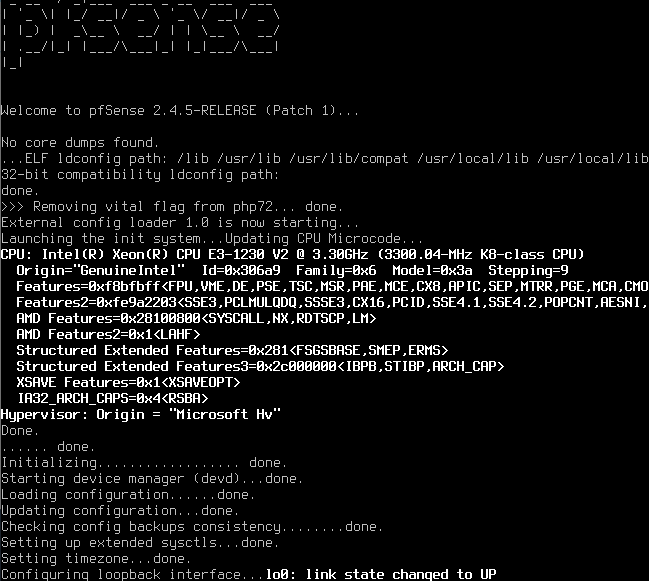

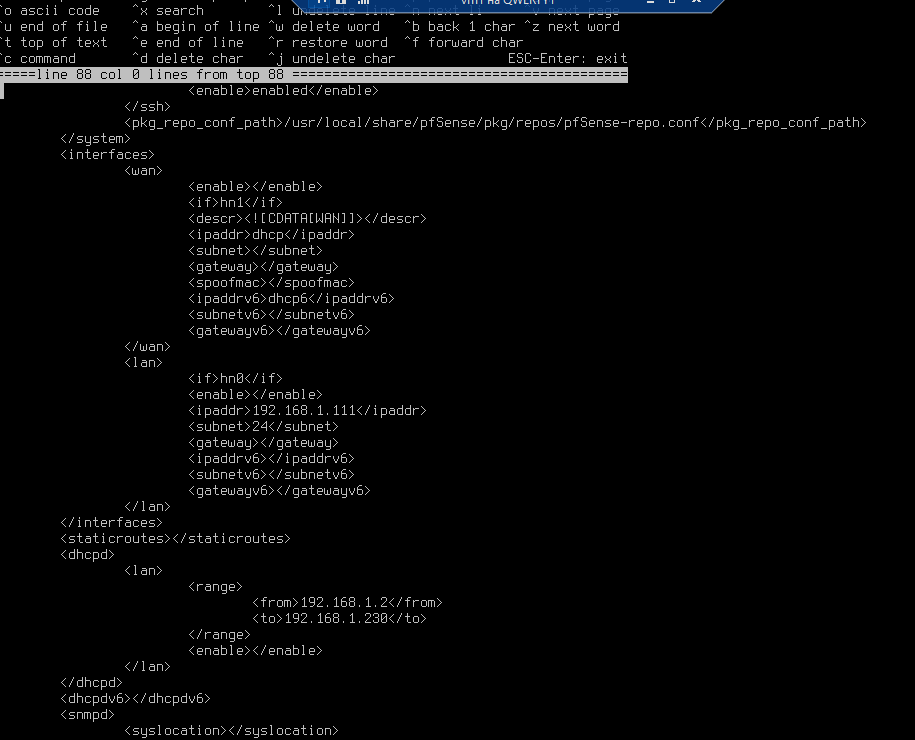

В основе многим знакомая операционка от Беркли – FreeBSD это самый новый Unix. Но доступная даже учащимся и начинающим, никакой сложной настройки скриптов и сборки ядра.

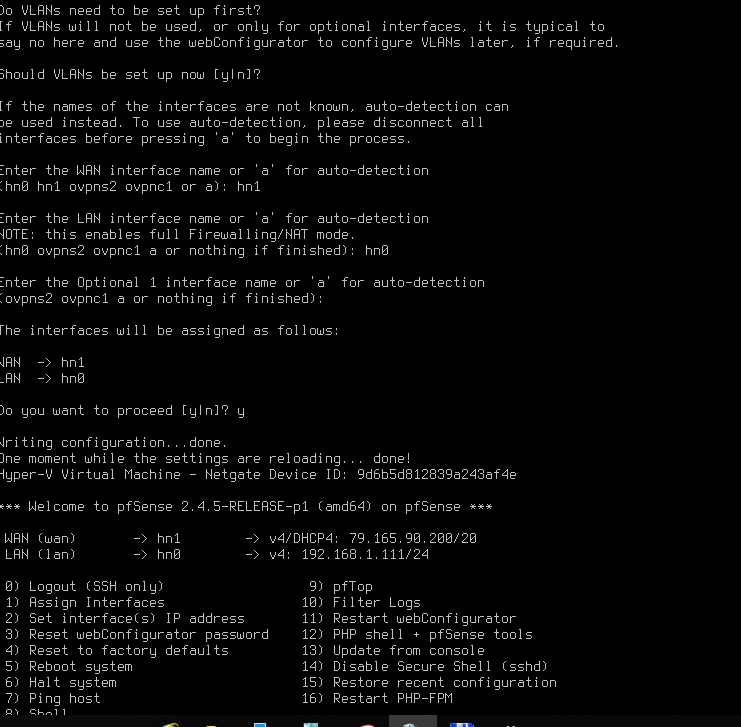

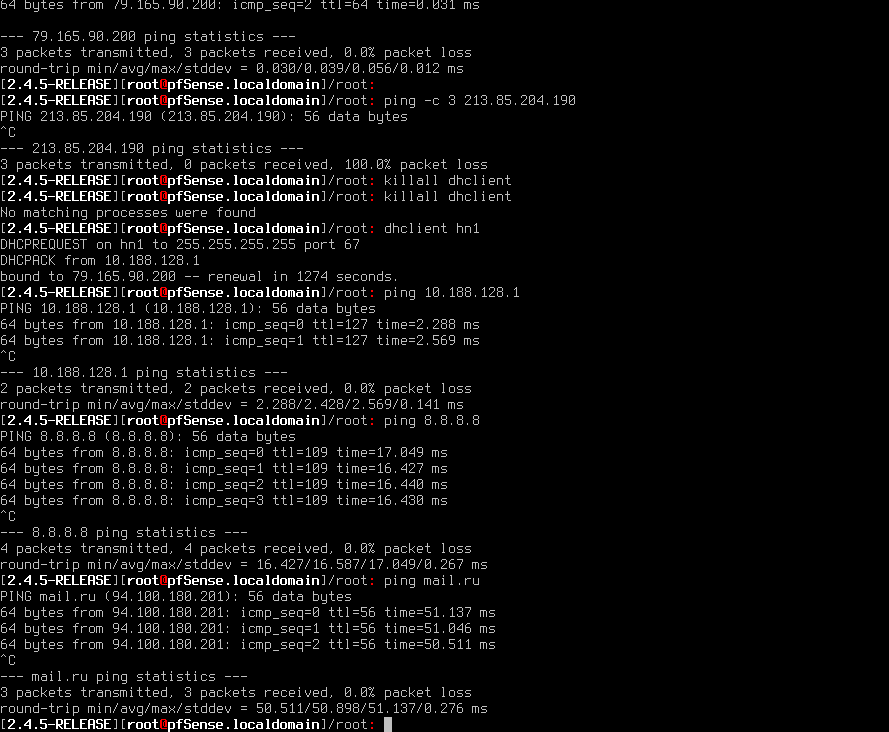

первый hyper-v network interface то есть второй получил адрес от провайдера и на виртуалке интернет. Если вызвать шелл 8 пункт ping mail.ru ping 8.8.8.8 или 7 пункт пинг то будут ответы то есть интернет работает и адрес получен. В этом примере провайдер выдал реальный адрес интернета а не внутренней сети, на него с других компьютеров можно подключаться например на веб сайт. В случае телефона это будет внутренний адрес с которого где то у провайдера будет выход в интернет. Пинг вызывает исходящее соединение и ответ тоже прийдет, через трансляцию адресов у провайдера мобильной сети, а входящее соединение установить нельзя.

настройка внутренних адресов 1.111 это сервер виртуальный остальные компьютеры в сети 1.2 – 1.230

Перезагрузка виртуалки.

на основном компьютере оставляем связь через tcp-ip только на одном адаптере, он будет подключаться в интернет через виртуалку. Если работает удаленно – можно оставить и еще один адрес например для подключения через Remote Desktop. Или там Anydesk.

проверка связи и установка адреса уже с виртуальной машины

остальные вообще с отключенным протоколом tcp-ip но включены и работают конечно через виртуальный коммутатор

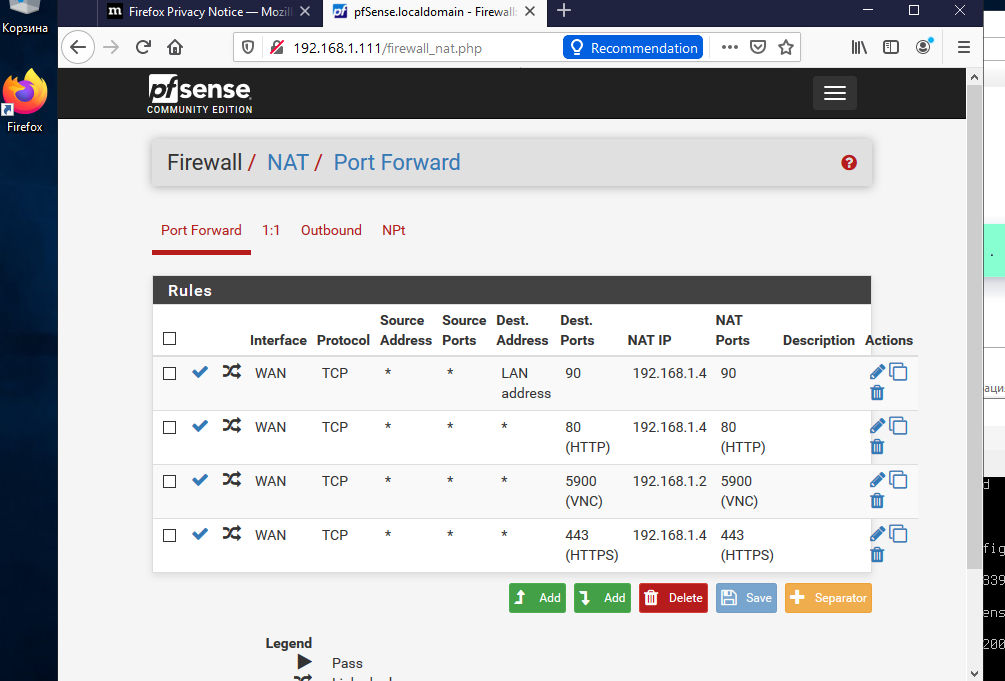

Это для входящих соединений если они возможны. Вся настройка pfsense через веб браузер и квалификации хакера не требует. Связь с другими сетями зависит от них какие там настройки, обычно это впн l2tp с кодовым словом либо через openvpn.

результат – в итнернет соединяются все компьютеры, подключение с рабочей сетью более надежное – прямо как будто в офисе находится. Не зависает как роутер или модем. Очень много вариантов настройки – дружит с разными устройствами. Обновлять только надо ну он это автоматически делает.

маленькая добавка скрипты для ubuntu и freebsd 12 которые делают доступ к интернету у всех компов по сети.

чуть посложнее возможно – например еще нужен сервер настройки адресов (dhcp) он обычно в модеме а на 2 – 3 компьютера и не обязателен – надо указать адрес маску и шлюз – этот комп который теперь роутер. Да еще настроить службы – на FreeBSD это делается в rc.conf router_enable=”YES” сервер имен в интернете спросить у провайдера или настроить на google 8.8.8.8

!/usr/bin/env bash (C) Copyleft mtodorov 2007-2017 mtodorov, 2017-08-28 added enabling and disabling without (de)configuring FW rules mtodorov, 2015-10-06, closed race condition allowed permanent conn stats w SNAT mtodorov, 2007-11-28 mtodorov, modified 2015-07-14 PATH=/sbin:/bin:/usr/sbin:/usr/bin IPTABLES=/sbin/iptables EXT_IFACE=enp4s0f1 INT_IFACE=enp4s0f0 EXT_IP=/sbin/ifconfig ${EXT_IFACE} | /bin/grep 'inet ' | /usr/bin/awk '{print $2}'I1=/sbin/ifconfig ${EXT_IFACE}I2=/sbin/ifconfig ${EXT_IFACE} | /bin/grep 'inet 'if [ $EXT_IP == " " ]; then extIPprev = $EXT_IP EXT_IP =`cat /home/santosha/extip` fi printenv enable_forwarding () { echo "1" > /proc/sys/net/ipv4/ip_forward } disable_forwarding () { echo "0" > /proc/sys/net/ipv4/ip_forward } case "$1" in start)# $IPTABLES -P FORWARD DROP # $IPTABLES -F FORWARD # $IPTABLES -F INPUT # $IPTABLES -t nat -F # -A PREROUTING -d 212.38.43.186/32 -p udp -m udp --dport 25 -j DNAT --to-destination 10.0.0.68 # -A PREROUTING -d 212.38.43.186/32 -p tcp -m tcp --dport 80 -j DNAT --to-destination 10.0.0.4 # -A PREROUTING -d 212.38.43.186/32 -p tcp -m tcp --dport 443 -j DNAT --to-destination 10.0.0.4 # -A PREROUTING -d 212.38.43.186/32 -p udp -m udp --dport 443 -j DNAT --to-destination 10.0.0.4 # -A PREROUTING -d 212.38.43.187/32 -j DNAT --to-destination 10.0.0.7change ext port to 5901 no another defence many hackers w brute $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 5901 -j DNAT --to-destination 192.168.1.4:5900 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 90 -j DNAT --to-destination 192.168.1.4:90 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 443 -j DNAT --to-destination 192.168.1.4:443 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 80 -j DNAT --to-destination 192.168.1.4:80 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 96 -j DNAT --to-destination 192.168.1.4:96 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 97 -j DNAT --to-destination 192.168.1.4:97 # $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport -j DNAT --to-destination 192.168.1.4: $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 18080 -j DNAT --to-destination 192.168.1.4:18080 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 22 -j DNAT --to-destination 192.168.1.100:22 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 4899 -j DNAT --to-destination 192.168.1.111:4899 $IPTABLES -t nat -A PREROUTING -p udp -m udp -d ${EXT_IP} --dport 1701 -j DNAT --to-destination 192.168.1.111:1701 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 1723 -j DNAT --to-destination 192.168.1.111:1723 $IPTABLES -t nat -A PREROUTING -p udp -m udp -d ${EXT_IP} --dport 500 -j DNAT --to-destination 192.168.1.111:500 $IPTABLES -t nat -A PREROUTING -p udp -m udp -d ${EXT_IP} --dport 4500 -j DNAT --to-destination 192.168.1.111:4500 $IPTABLES -t nat -A PREROUTING -p tcp -m tcp -d ${EXT_IP} --dport 3389 -j DNAT --to-destination 192.168.1.111:3389 iptables -A FORWARD -p udp --sport 1701 -j ACCEPT$IPTABLES -t nat -A POSTROUTING -o $EXT_IFACE -j SNAT --to-source ${EXT_IP} $IPTABLES -A FORWARD -i $EXT_IFACE -o $INT_IFACE -m state --state RELATED,ESTABLISHED -j ACCEPT $IPTABLES -A FORWARD -i $INT_IFACE -o $EXT_IFACE -j ACCEPT echo -n " Starting SNAT functionality on ${EXT_IFACE} ${EXT_IP} ... " enable_forwarding echo "done." echo -n " ${I2}" ;; stop|deconfigure) echo -n " Stopping SNAT functionality on ${EXT_IFACE} ... " disable_forwarding $IPTABLES -F FORWARD $IPTABLES -F INPUT $IPTABLES -t nat -F echo "done." ;; reset|restart) $0 stop; $0 start; ;; enable) echo -n " Enabling the forwarding on ${EXT_IFACE} ... " enable_forwarding echo "done." ;; disable) echo -n " Disabling the forwarding on ${EXT_IFACE} ... " disable_forwarding echo "done." ;;esacecho -n " ${EXT_IFACE} ${I1} ${I2} " echo -n " ${EXT_IP} " > /home/santosha/extip echo -n " ${extIPprev} " > /home/santosha/extippreviptables-save > /home/santosha/iptabl-temp # > /etc/iptables.save exit 0

скопировать в gedit расставить строки убрать если что не нужно, и еще путь исправить к папке домашнего каталога. chmod 774 и запускать sudo ./iptables.nat

!/bin/sh

wrong order?? out send 32k in any stream only then 13 error!

flush do not try

killall dhclient

timeout 3

killall dhclient

kldunload ipfw

kldunload ipfw_nat

windows 2012 -2016 server - router ipsec (use PolicyAgent parameter AllowUDPEncapsulation

windows="192.168.1.111"

ubuntu="192.168.1.100"

freebsd="192.168.1.4"

this server FreeBSD (router1) add exclude акщь into DHCP config

router1="192.168.1.4"

local subnet (dhcp server - windows)

lan="192.168.1.0/24"

ifconfig igb0 $router1

dhclient igb1

timeout 3

dhclient igb1

kldload ipfw

kldload ipfw_nat

one pass (each rule works 1-time) off - use all . После настройки 1 проход включити исправив working config =1 see 2 lines below

l2tp server works!

digital coin daemon (monero ..) use NAT redirect ports

/sbin/sysctl net.inet.ip.fw.one_pass=0

sysctl net.inet.ip.fw.one_pass=0

re-assign in the correct order.. (but no luck)

/sbin/sysctl net.inet.ip.fw.one_pass=0

sysctl net.inet.ip.fw.one_pass=0

ipfw -q flush

add="ipfw add"

conflict https server 3.2 & router local # redirect_port tcp $lan0:443 443\

new server change ip 3.2 to 1.111 lan subnet for 10000 rule to 1.0

+ work station linux

ipfw nat 123 config if igb1 reset\

redirect_port tcp $windows:1723 1723\

redirect_port udp $windows:1701 1701\

redirect_port udp $windows:500 500\

redirect_port udp $windows:1900 1900\

redirect_port udp $windows:4500 4500\

redirect_port tcp $windows:4899 4900\

redirect_port tcp $windows:3389 3389\

redirect_port tcp $ubuntu:22 22\

redirect_port tcp $windows:51413 51413\

redirect_port udp $windows:1645 1645\

redirect_port udp $windows:1646 1646\

redirect_port udp $windows:1812 1812\

redirect_port udp $windows:1813 1813\

redirect_proto gre $windows

redirect_port tcp $windows:18082 18082\

redirect_port tcp $windows:18083 18083\

redirect_port tcp $windows:11897 11897\

redirect_port tcp $windows:11898 11898\

redirect_port tcp $freebsd:5550 5550\

redirect_port tcp $freebsd:7770 7770\

Allow everything within the LAN

$add 10 allow ip from any to any via bridge0

$add 20 allow ip from any to any via lo0

$add 25 allow ip from any to any via igb0

$add 30 allow ip from any to any via re0

$add 40 allow ip from any to any via vr0

$add 50 allow ip from any to any via ng*

Catch spoofing from outside # skipto 65535 - last rule deny all

$add 90 deny ip from any to any not antispoof in

$add 101 check-state

Rules for allowing dial-in calls to the PPTP and L2TP/IPsec VPN servers

that are listening on a LAN interface behind the NAT

$add 200 skipto 10000 tcp from any to any 1723 via igb1 in setup keep-state

$add 202 skipto 10000 udp from any to any 1701 via igb1 in keep-state

$add 205 skipto 10000 udp from any to any 500 via igb1 in keep-state

$add 206 skipto 10000 udp from any to any 4500 via igb1 in keep-state

$add 208 skipto 10000 tcp from any to any 1723 via igb1 in keep-state

$add 250 skipto 10000 udp from any to any 1900 via igb1 in keep-state

$add 260 skipto 10000 udp from any to any 1812 via igb1 in keep-state

$add 270 skipto 10000 udp from any to any 1813 via igb1 in keep-state

$add 280 skipto 10000 udp from any to any 1645 via igb1 in keep-state

$add 290 skipto 10000 udp from any to any 1646 via igb1 in keep-state

$add 300 nat 123 ip from any to any via igb1 in

$add allow esp from any to any

Rules for outgoing traffic - allow everything that is not explicitely denied, …

$add 1000 deny ip from not me to any 25,53 via igb1 out

… and now allow all other outgoing connections

$add 2000 skipto 10000 tcp from any to any via igb1 out setup keep-state

$add 2004 skipto 10000 tcp from any to any via igb1 out keep-state

$add 2010 skipto 10000 udp from any to any via igb1 out keep-state

Rules for incomming traffic (to freebsd router + web + coins) - deny everything that is not explicitely allowed

$add 5000 allow tcp from any to any 20,21,22,25,80,90,443,3333,18080,18081,18082,18083 via igb1 in setup limit src-addr 200

$add 5000 skipto 10000 tcp from any to any 20,21,22,25,80,90,96,97,99,1723,443,3389,3333,3344,5550,7770,88,3336,3337,3338,4899,4900,18080,19743,26967,38080,26968,11897,11898 via igb1 in setup limit src-addr 2000

$add 5005 skipto 10000 tcp from any to any 20,21,22,25,80,90,96,97,99,1723,443,3389,3333,3344,5550,7770,88,3336,3337,3338,4899,4900,18080,19743,26967,38080,26968,11897,11898 via igb1 in

$add 5008 skipto 10000 udp from any to any 500,4500,1701,1900,1812,1813,1645,1646 via igb1 in

$add 5010 allow udp from any to any in

Catch tcp/udp packets, but don't touch gre, esp, icmp traffic (off if one pass 0)

$add 9998 deny tcp from any to any via igb1

$add 9999 deny udp from any to any via igb1

connections from LAN to Internet (use NAT)

$add 10000 nat 123 ip from $lan to any via igb1 out

1900 double $add allow esp from any to any

$add 65534 allow ip from any to any

/sbin/ipfw nat show config

/sbin/ipfw show

kldstat

ping -c 3 8.8.8.8

работает на 12 или 12.2 ядро пересобирать не надо. это вариант kernel nat. на 35 компов достаточно интела i5 с 16 памяти и какой то матерью. как поставить фряху есть у американцев по русски . Эта операционка сделана в институте Беркли. *поправить – столько портов пробрасывать там инженеры изучают как майнер работает и пул и еще что то, просто для интернета многовато. В отличии от непонятно каких роутеров (к нам не относится у нас Акадо) не режет скорость интернета – на любом компе 170 мегабит проверяется или 100 при работе по тарифу.

еще реклама ( Акадо – 270 и телик и интернет ) ну может Центральный телеграф если 600 эти 2 в Москве работают Интернет летает